.avif?width=1024&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

Cloud Workload Protection

Protégez les infrastructures et les données dès maintenant et à mesure qu’elles évoluent.

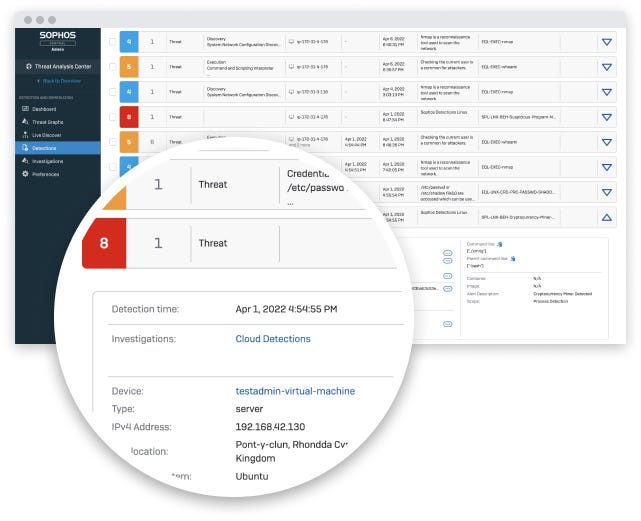

Minimisez les temps de détection et de réponse

Sophos Workload Protection offre une visibilité complète sur les charges de travail de vos hôtes et de vos conteneurs, en identifiant les malwares, les exploits et les comportements anormaux avant qu’ils ne s’implantent.

- Les capacités XDR (Extended Detection and Response) offrent une visibilité complète sur vos hôtes, conteneurs, endpoints, réseaux et services Cloud.

- Les fonctions de détection Cloud Native identifient les comportements malveillants et les exploits au runtime, notamment l’évasion des conteneurs, l’exploitation du noyau et les tentatives d’élévation des privilèges.

- Le processus d’investigation des menaces priorise les détections d’incidents à haut risque et consolide les événements connectés pour plus d’efficacité.

- La fonction Live Response intégrée établit un terminal de ligne de commande sécurisé vers les hôtes pour permettre la remédiation.

Intégration avec la sécurité, le système informatique et le DevOps

Neutralisez les menaces grâce à la visibilité sur les hôtes et les conteneurs au runtime et à la détection des menaces, fournies par le modèle de déploiement qui convient le mieux à votre environnement.

Agent léger pour les hôtes Linux et Windows

Sécurisez vos hôtes et les conteneurs avec un agent unique géré depuis la console d’administration Sophos Central. Analysez et répondez facilement aux comportements malveillants, aux exploits et aux malwares en un seul endroit. Améliorez l’hygiène informatique grâce aux détections automatiques, aux requêtes intuitives et à la réponse à distance.

Renseignements sur les menaces intégrés pour Linux

Ajustés pour une performance maximale, enrichissez de façon transparente vos opérations de sécurité. La solution comprend un capteur Linux ultra léger qui peut être intégré via une API aux détections au runtime des hôtes, des comportements et des exploits. De plus, elle complète vos outils existants d’automatisation, d’orchestration, de gestion des journaux et de réponse aux incidents.

Obtenez des performances stables

La disponibilité est votre priorité absolue. Nous fournissons des outils de sécurité légers qui peuvent être intégrés à vos flux de travail DevSecOps pour minimiser les risques et améliorer les performances des applications.

Optimisé pour Linux

Identifiez sur Linux les incidents de sécurité sophistiqués au moment où ils se produisent, sans avoir à déployer de module de noyau.

Suppression des temps d’arrêt

Utilisez un agent unique optimisé pour faire face aux limites de ressources (notamment les limites de CPU, de mémoire et de collecte de données) pour éviter les temps d’arrêt coûteux, les hôtes surchargés et les problèmes de stabilité causés par les outils de sécurité traditionnels.

Intégration aux pipelines CI/CD

Intégrez de manière transparente les contrôles de configuration et de conformité de la sécurité à n’importe quelle étape du pipeline CI/CD. Analysez les images de conteneurs pour détecter les vulnérabilités des systèmes d’exploitation et détectez automatiquement les erreurs de configuration, les secrets intégrés, les mots de passe et les clés dans les modèles IaC (Infrastructure as Code).

Automatisez le contrôle de votre sécurité Cloud

Concevez votre environnement Cloud conformément aux bonnes pratiques de sécurité Cloud et obtenez la visibilité et les outils nécessaires pour les maintenir, avec la gestion de la posture de sécurité du Cloud dans vos environnements multi-Cloud.

- Identifiez de manière proactive les activités non autorisées, les vulnérabilités et les mauvaises configurations sur AWS, Azure et GCP.

- Découvrez en continu les ressources Cloud grâce à l’inventaire détaillé et la visualisation des réseaux, la protection Sophos des hôtes et les déploiements de Sophos Firewall.

- Appliquez automatiquement les bonnes pratiques de sécurité et les normes de conformité pour détecter les failles dans votre posture de sécurité, et identifiez les améliorations rapides et les problèmes critiques.

- Détectez les accès sur-privilégiés et les anomalies à haut risque dans le comportement des utilisateurs pour prévenir toute violation.

Obtenez une protection des hôtes et des conteneurs flexible

Protégez les charges de travail de vos hôtes et vos conteneurs dans les environnements Linux, Windows, hybrides et multi-Cloud.

Sécurité de Linux

Détection et résilience pour les systèmes Linux dans les environnements de conteneurs, tels que Docker, containerd, CRI-O, etc. Notre détection est conçue en gardant à l’esprit les modèles de menace des systèmes Cloud Native.

Sécurité de Windows

Sécurisez vos hôtes Windows et vos travailleurs à distance contre les ransomwares, les exploits et les menaces inédites, gérez les applications, verrouillez les configurations et surveillez les modifications apportées aux fichiers système essentiels.

Hybride et multi-Cloud

Protégez les applications et les données dans vos environnements de Cloud hybrides à partir d’une seule console. Notre agent flexible fonctionne sur site, dans les datacenters et dans les environnements AWS, Azure, GCP, Oracle Cloud et autres environnements hybrides et multi-Cloud.

Réglez les incidents de sécurité plus rapidement

Notre tableau de bord des détections intuitif accroit l’efficacité de la réponse aux incidents. Les menaces sur les hôtes et les conteneurs sont automatiquement identifiées et analysées, et un score de risque priorisé par l’IA est fourni pour chaque détection. Les scores sont ensuite codés par couleur et mis en correspondance avec le cadre ATT@CK de MITRE, ce qui permet aux analystes de sécurité de prioriser rapidement les détections à haut risque, d’y répondre et d’y remédier.

Les détections incluent : malwares ciblant Linux, corruption de la mémoire, nouveau comportement de fichier, comportement inhabituel des applications, shell interactif suspect, évasion de conteneurs, backdoors du noyau et de l’espace utilisateur, opérations privilégiées sur les fichiers, découverte du réseau, mouvement latéral, injection de processus, découverte du système, changements de tâches planifiées, utilisation du compilateur, utilisation de commandes privilégiées et activités risquées des développeurs.

Chassez les menaces et renforcez vos opérations IT

Obtenez des informations qui vous sont utiles, rapidement. Choisissez parmi une bibliothèque de modèles pré-écrits pour la chasse aux menaces et les scénarios d’opérations IT, personnalisez-les ou écrivez les vôtres. Accédez aux données en temps réel, jusqu’à 90 jours sur le disque et 30 jours de données stockées dans le Sophos Data Lake, pour faire face à tous les scénarios.

Cas d’usage les plus populaires :

- Pourquoi une charge de travail est-elle lente ? Doit-elle être redémarrée ?

- Quelles charges de travail présentent des vulnérabilités connues ou des services inconnus ?

- Des programmes en cours d’exécution sur la machine devraient-ils être supprimés ?

- Visualisez les appareils non gérés et non protégés, tels que les ordinateurs portables, les mobiles et les appareils connectés (IoT).

- Des processus tentent-ils d’établir une connexion réseau sur des ports non standard ?

- Certains processus ont-ils récemment fait l’objet de modifications de fichiers ou de clés de registre ?

- Quels programmes sont à l’origine des problèmes de réseau du bureau ?

- Analysez les groupes de sécurité Cloud pour identifier les ressources exposées à l’Internet public.

Libérez-vous du poids de la sécurité du Cloud

Avec notre approche flexible du déploiement et de la gestion de la cybersécurité, vous pouvez aisément optimiser la sécurité, protéger la confidentialité des données, tout en bloquant les menaces actives.

- Déployez et gérez la protection Sophos à partir d’une seule console unifiée.

- Sophos peut vous mettre en relation avec des partenaires MSP (Managed Security Partner) Sophos expérimentés.

- L’équipe des Services professionnels de Sophos peut vous aider dans le déploiement initial.

Répondez aux incidents de sécurité à 3 h du matin

Le service Sophos MDR (Managed Detection and Response) travaille avec votre équipe et votre partenaire Sophos MSP pour surveiller votre environnement 24h/24, 7j/7 et 365j/an, chasser les menaces de manière proactive et y remédier.

- Chasse aux menaces : L’équipe de haut vol, spécialisée dans l’analyse des menaces, chasse les menaces de manière proactive et vous aide à déterminer leur impact potentiel sur votre entreprise.

- Réponse : Interceptez, contenez et neutralisez à distance les menaces même les plus sophistiquées.

- Amélioration constante : Obtenez des conseils pratiques pour remédier aux causes profondes des incidents récurrents afin qu’ils ne se reproduisent pas.

Nous fournissons une sécurité multi-Cloud complète pour les environnements Cloud, les charges de travail et les identités.

Sophos Cloud Native Security est une plateforme intégrée unique qui unifie les outils de visibilité, de gouvernance et de conformité avec la protection des charges de travail Cloud et la gestion des droits.

Visibilité, gouvernance et conformité

Maintenez une visibilité sur vos environnements multi-Cloud pour réduire votre surface d’attaque, détecter et remédier aux risques de sécurité, et maintenir la conformité.

Cloud Workload Protection

La sécurité flexible des charges de travail des hôtes et des conteneurs pour Windows et Linux protège votre infrastructure et vos données.

Gestion des droits

Appliquez le principe du moindre privilège dans vos environnements multi-Cloud et gérez vos identités avant qu’elles ne soient exploitées.

.svg?width=185&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)

.svg?width=13&quality=80&format=auto&cache=true&immutable=true&cache-control=max-age%3D31536000)