Gestion de la posture de sécurité du Cloud avec Sophos

Identifiez facilement les vulnérabilités des ressources Cloud, assurez la conformité et répondez plus rapidement aux menaces.

- Visibilité sur les ressources et le trafic réseau pour AWS, Azure et Google Cloud

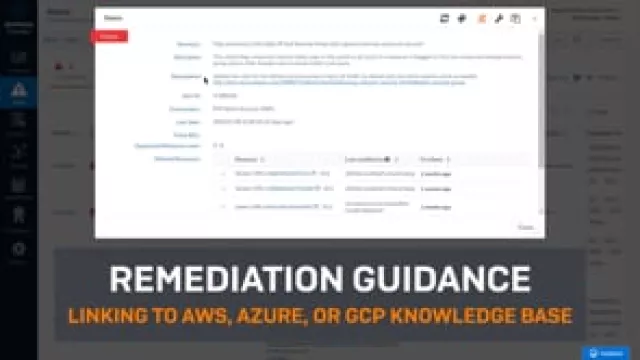

- Priorisation des problèmes de sécurité en fonction du niveau de risque avec des actions de remédiation guidées

- Évitez que les mauvaises pratiques de sécurité et de conformité ne vous exposent à des risques

Fonctions de sécurité et d’optimisation des coûts

Accès instantané à la démo

Bénéficiez d’une démo entièrement fonctionnelle de Cloud Optix. Obtenez toutes les fonctions et alertes, sans installation ni engagement.

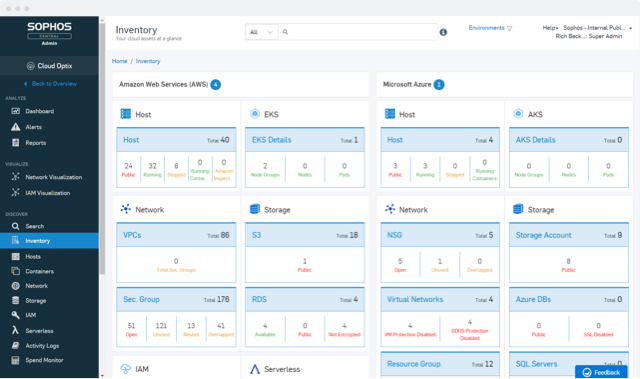

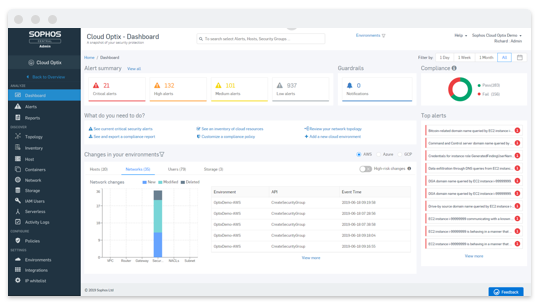

Visibilité multi-Cloud

Visualisez aisément les ressources et le trafic réseau sur AWS, Azure et Google Cloud avec Cloud Optix. Obtenez des inventaires précis et générez à la demande des visualisations de topologie pour les environnements multi-Cloud depuis une seule console. Les plateformes Cloud sont analysées en continu pour détecter les risques de sécurité, les accès surprivilégiés et les anomalies de dépenses.

Réponse plus rapide aux menaces de sécurité du Cloud

Concentrez-vous sur vos failles de sécurité les plus critiques et corrigez-les avant qu’elles ne soient identifiées et exploitées par des cyberattaquants. En identifiant et en profilant les risques de sécurité, de conformité et de dépenses dans le Cloud, Cloud Optix permet aux équipes de répondre plus rapidement grâce à des alertes contextuelles regroupant les ressources affectées avec une liste détaillée de mesures correctives.

Étendre la protection des charges de travail Cloud avec le CSPM

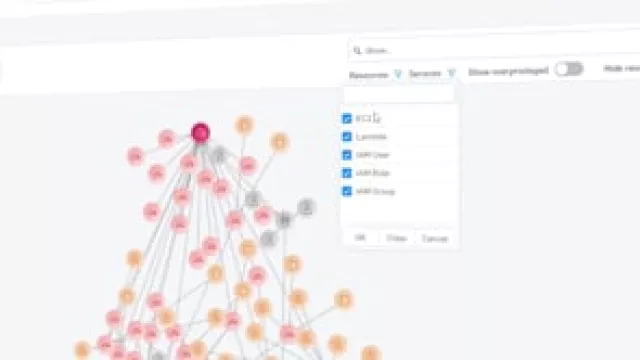

Gérez les identités avant qu’elles ne soient exploitées

Cloud Optix analyse les rôles IAM (Identity and Access Management) complexes et imbriqués pour visualiser les relations, simplifiant ainsi la gestion des privilèges d’accès pour les rôles utilisateur, groupe et service Cloud. Il vous indique où effectuer les mises à jour des politiques IAM avec le fournisseur Cloud avant que l’accès IAM surprivilégié ne soit exploité.

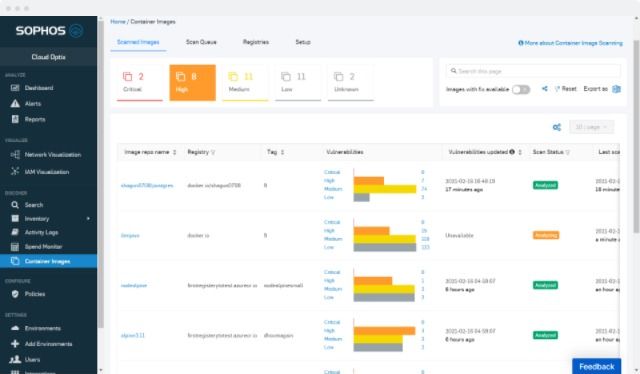

La sécurité au rythme du DevOps

Bloquez les vulnérabilités avant le déploiement avec Cloud Optix. Intégrez en toute transparence les contrôles de sécurité et de conformité de Sophos à tous les stades du développement pour maintenir le rythme du DevOps sans introduire de menaces dans l’environnement de production.

- Contrôle des images de conteneur

Analysez les images de conteneur avant le déploiement pour éviter les menaces provenant des vulnérabilités du système d’exploitation et identifier les correctifs disponibles. - Analyse de l’infrastructure programmable (IaC)

Détectez automatiquement les erreurs de configuration, les secrets, mots de passe et clés intégrés dans les modèles IaC.

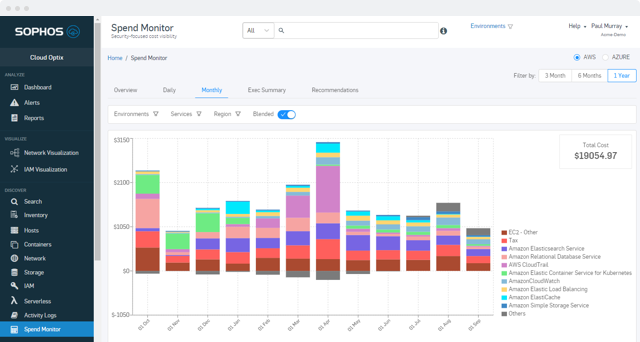

Optimisez les coûts et améliorez la sécurité

Optimisez les coûts des infrastructures AWS et Azure, renforcez la sécurité pour accélérer la migration vers le Cloud et facilitez l’expansion des secteurs de croissance, notamment le travail à distance.

- Surveillez les coûts de multiples services Cloud côte à côte sur un seul écran afin d’améliorer la visibilité et de réduire les dépenses inutiles.

- Identifiez les activités inhabituelles révélatrices d’un abus, notamment les services contribuant le plus à l’augmentation des dépenses, avec des alertes personnalisables.

- Recevez des recommandations indépendantes pour optimiser les dépenses AWS, et intégrez la solution avec AWS Trusted Advisor et Azure Advisor.

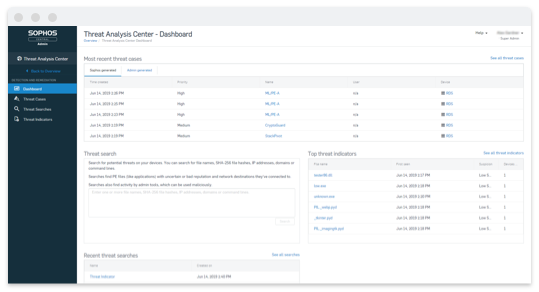

Étendez vos sources de données avec Sophos XDR

Sophos Intercept X with XDR est enrichi des données issues de Cloud Optix pour permettre aux équipes de sécurité d’être plus proches de l’occurrence d’un événement de sécurité, avec des capacités de détection multiplateformes qui peuvent fournir une meilleure compréhension et un meilleur contexte aux incidents.

- Sophos Extended Detection and Response (XDR) va au-delà des systèmes endpoint, en exploitant les sources de données du réseau, de la messagerie SaaS, des charges de travail Cloud et des environnements Cloud AWS, Google Cloud Platform et Microsoft Azure.

- Analysez les activités de l’API, du CLI et de la console de gestion de l’environnement Cloud AWS grâce à une intégration transparente avec AWS CloudTrail.

- Utilisez les requêtes associées aux tactiques des attaquants pour détecter l’accès initial, la persistance et l’élévation des privilèges.

Comment Shutterfly a réduit la quantité d’alertes reçues pour focaliser ses équipes sur les activités créant de la valeur pour l’entreprise.

La plateforme de sécurité Cloud la plus fiable sur le marché

Découvrez Sophos Central, une plateforme de gestion de la sécurité unique et intuitive conçue pour faciliter votre transformation digitale, à laquelle plus de 150 000 clients dans le monde font confiance et qui est sécurisée par Cloud Optix.

Gestion de la posture de sécurité du Cloud (CSPM)

Gestion de la posture de sécurité du Cloud (CSPM)

Cloud Optix contrôle en continu les configurations des infrastructures Cloud, en détectant les activités suspectes, les déploiements non sécurisés et les rôles IAM surprivilégiés, tout en vous aidant à optimiser les coûts du Cloud.

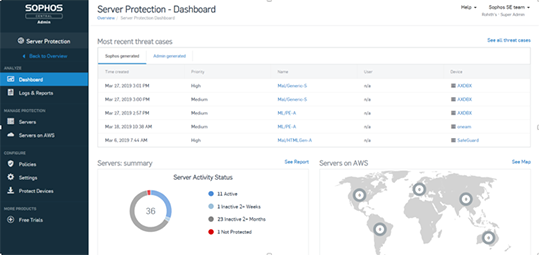

Protection des charges de travail Cloud

Protection des charges de travail Cloud

Protégez vos environnements de serveur Cloud, locaux et hybrides. Bloquez les menaces les plus récentes, dont les ransomwares, les attaques basées sur un exploit et les malwares spécifiques aux serveurs avec la technologie puissante de Deep Learning.

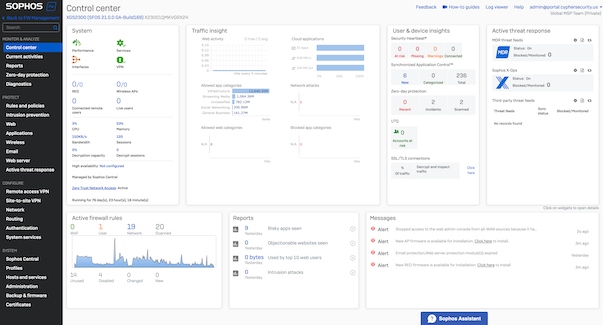

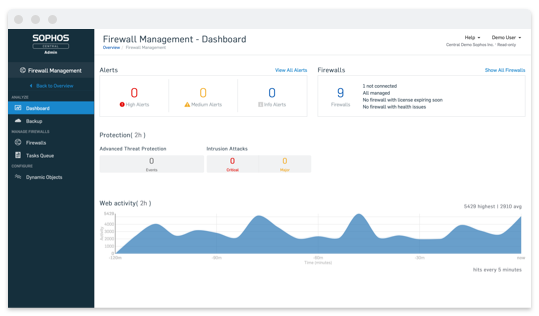

Pare-feu

Pare-feu

Bloque les menaces inconnues avec un ensemble complet de technologies avancées : IPS, ATP, Sandboxing, double antivirus, contrôle du Web et des applications, anti-phishing, Web Application Firewall complet, etc.

Protection Endpoint

Protection Endpoint

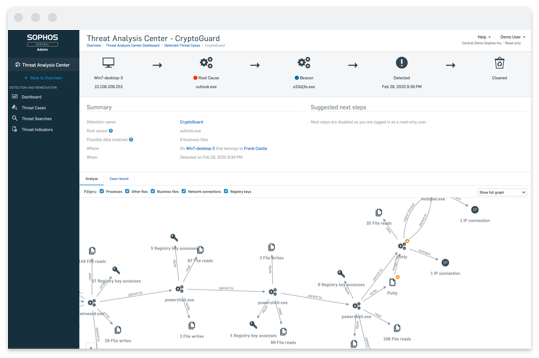

Sophos Intercept X est la meilleure protection Endpoint sur le marché, combinant intelligence artificielle, anti-ransomware, prévention des exploits, EDR, etc., pour Windows et macOS.

Managed Threat Response

Managed Threat Response

Sophos MTR (Managed Threat Response) est une offre de services de chasse aux menaces, de détection et de réponse entièrement managée par une équipe d’experts, 24 h/24 et 7 j/7.

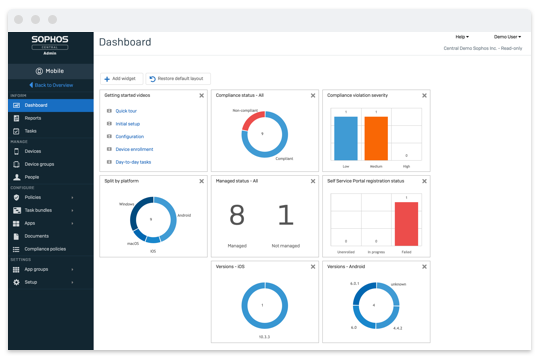

Mobile

Mobile

Consacrez moins de temps et d’énergie à la gestion et la protection de vos postes et de votre flotte mobile grâce à cette solution UEM complète. Elle prend en charge la gestion des systèmes Android, iOS, Windows, macOS et Chromebook.

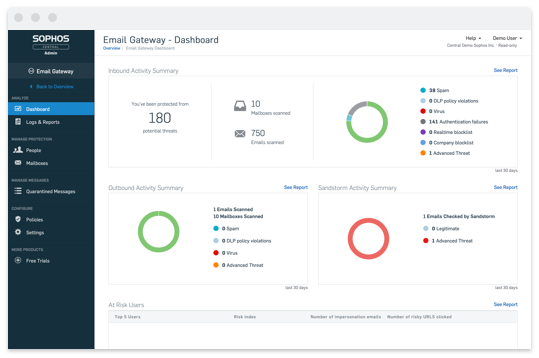

La sécurité de la messagerie qui protège votre personnel et vos informations sensibles contre le spam, les URL malveillantes, les malwares, les attaques d’usurpation d’identité et la perte de données.

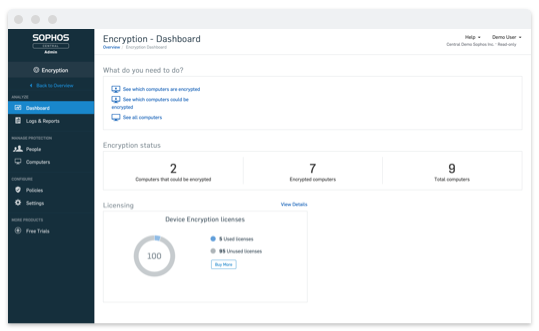

Chiffrement

Chiffrement

Sophos Central Device Encryption permet de gérer le chiffrement intégral du disque (FDE) depuis une console de gestion en ligne intégrée.

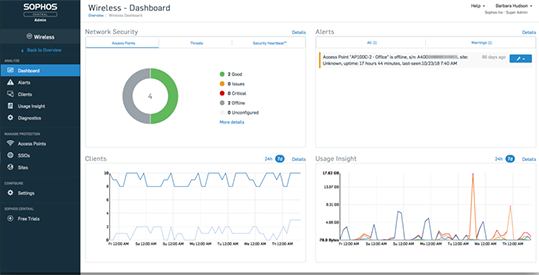

Réseau sans-fil

Réseau sans-fil

Sophos Wireless est une solution simple et efficace de gestion et de protection des réseaux sans fil.

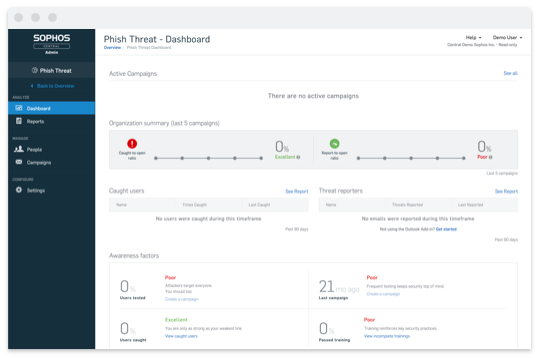

Formation à la sécurité

Formation à la sécurité

Sophos Phish Threat protège vos utilisateurs grâce à des simulations réalistes d’emails de phishing, des formations automatisées et des rapports complets.

Calculateur de ROI

Gestion de la posture de sécurité du Cloud

Découvrez ce que vos équipes pourraient économiser en temps et en énergie en gérant la sécurité, la conformité et l’optimisation des dépenses pour l’ensemble des infrastructures AWS, Azure, Google Cloud et Kubernetes.

Les résultats présentés ici sont une estimation et non une garantie, les économies réelles peuvent varier.

Ressources Cloud

Une « ressource Cloud » désigne une instance de machine virtuelle, y compris toute instance de serveur ou de base de données, qui fonctionne dans un environnement Cloud qui bénéficie du service ou dont la configuration est accessible par ce dernier. Un « environnement Cloud » désigne un environnement facilitant ou participant à la fourniture de services informatiques sur Internet, y compris, mais sans s’y limiter, les comptes Amazon Web Services (AWS), les abonnements Microsoft Azure, les projets Google Cloud Platform (GCP), les groupes Kubernetes et les répertoires de codes de développement.

Normes de conformité règlementaires et industrielles

Les règlementations et bonnes pratiques auxquelles l’entreprise doit se conformer, telles que CIS Benchmarks, HIPAA, RGPD et PCI DSS.

Votre estimation

Réduction du volume de travail pour identifier, évaluer et remédier aux risques de sécurité

2028499 $Réduction du volume de travail pour se conformer aux audits règlementaires et aux normes de l’industrie

955500 $Total des économies sur 3 ans

2983999 $